Pesquisadores divulgaram uma vulnerabilidade de inclusão de arquivo local não documentada (LFI) em Hashnode, uma plataforma de blogs orientada para o desenvolvedor, que pode ser abusada para acessar dados confidenciais, como chaves SSH, endereço IP do servidor e outras informações de rede.

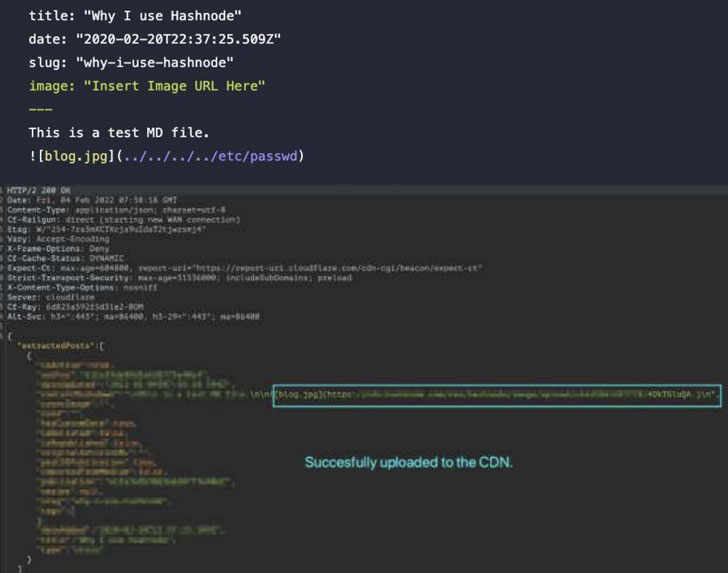

“A LFI se origina em um recurso de importação de markdown em massa que pode ser manipulado para fornecer aos invasores a capacidade de baixar arquivos locais do servidor do Hashnode”, disseram pesquisadores da Akamai em um alvo relatório compartilhado com o The Hacker News.

As falhas de inclusão de arquivos locais ocorrem quando um aplicativo da Web é induzido a expor ou executar arquivos não aprovados em um servidor, levando a ataques de travessia de diretório, divulgação de informações, execução remota de código e ataques de script entre sites (XSS).

A falha, causada porque o aplicativo da Web não higieniza adequadamente o caminho para um arquivo que é passado como entrada, pode ter sérias repercussões, pois um agressor pode navegar para qualquer caminho no servidor e acessar informações confidenciais, incluindo o /etc/passwd arquivo que contém uma lista de usuários no servidor.

Armados com essa exploração, os pesquisadores disseram que conseguiram identificar o endereço IP e o shell seguro privado (SSH) associada ao servidor.

Embora a vulnerabilidade já tenha sido abordada, as descobertas ocorrem quando a Akamai disse que registrou mais de cinco bilhões de ataques LFI entre 1º de setembro de 2021 e 28 de fevereiro de 2022, marcando um aumento de 141% em relação ao seis meses anteriores.

“Os ataques LFI são um vetor de ataque que pode causar grandes danos a uma organização, pois um agente de ameaça pode obter informações sobre a rede para reconhecimento futuro”, disseram os pesquisadores.

Fonte: TheHackerNews