Um golpe de phishing inteligente tem como alvo os usuários do cPanel com um falso comunicado de segurança, alertando-os sobre vulnerabilidades críticas em seu painel de gerenciamento de hospedagem na web.

cPanel é um software administrativo comumente instalado em serviços de hospedagem compartilhada que permite aos proprietários de sites administrar facilmente seu site por meio de uma interface gráfica de usuário.

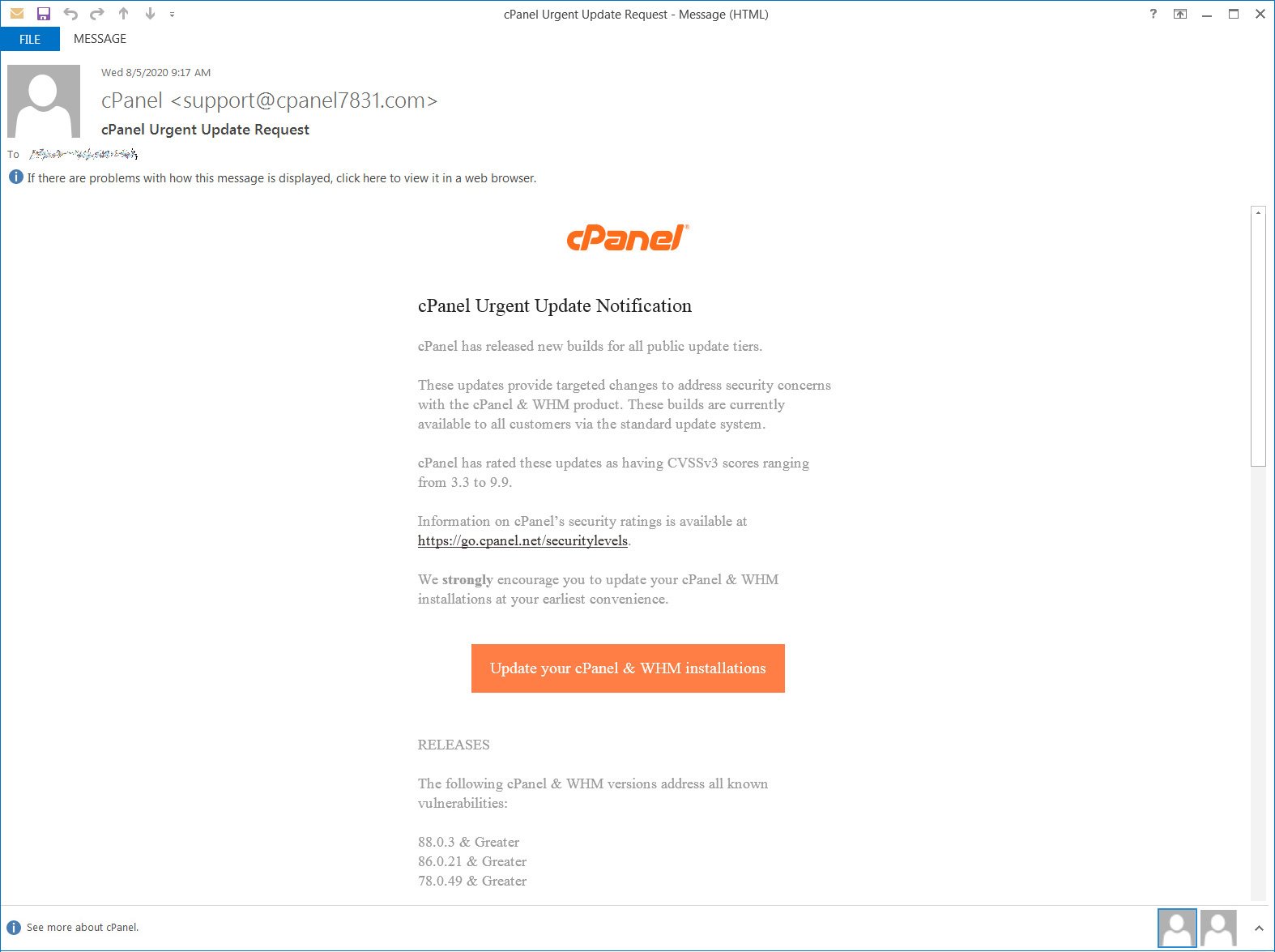

A partir de quarta-feira, os usuários do cPanel e do WebHost Manager (WHM) começaram a relatar uma campanha de phishing direcionada por e-mail com o assunto “cPanel Urgent Update Request” que fingia ser um comunicado de segurança da empresa.

Este falso comunicado afirmou que as atualizações foram lançadas para corrigir “questões de segurança” nas versões de software cPanel e WHM 88.0.3+, 86.0.21+ e 78.0.49+, e recomenda que todos os usuários instalem as atualizações.

“Notificação de atualização urgente cPanel

cPanel lançou novas compilações para todos os níveis de atualização públicos.

Essas atualizações fornecem mudanças direcionadas para abordar questões de segurança com o produto cPanel & WHM. Essas compilações estão atualmente disponíveis para todos os clientes por meio do sistema de atualização padrão.

O cPanel classificou essas atualizações como tendo pontuações CVSSv3 variando de 3,3 a 9,9.

As informações sobre as classificações de segurança do cPanel estão disponíveis em https://go.cpanel.net/securitylevels.

Nós encorajamos você a atualizar suas instalações cPanel e WHM o mais rápido possível.

Atualize suas instalações cPanel e WHM

LANÇAMENTOS

As seguintes versões cPanel e WHM abordam todas as vulnerabilidades conhecidas:

88.0.3 e superior

86.0.21 e superior

78.0.49 e superiorINFORMAÇÕES SOBRE PROBLEMAS DE SEGURANÇA

A equipe de segurança cPanel identificou os problemas de segurança resolvidos. Não há razão para acreditar que essas vulnerabilidades tenham sido divulgadas ao público. Como tal, cPanel só irá liberar informações limitadas sobre as vulnerabilidades neste momento.

Assim que o tempo suficiente tiver passado, permitindo que os sistemas cPanel e WHM atualizem automaticamente para as novas versões, o cPanel irá liberar informações adicionais sobre a natureza dos problemas de segurança. Esta versão de segurança direcionada aborda 10 vulnerabilidades nas versões 88, 86 e 78 do software cPanel & WHM.

Para obter informações sobre as versões cPanel e WHM e o processo de lançamento, leia nossa documentação em: https://go.cpanel.net/versionformat

Atenciosamente,

Equipe cPanel “

Ao contrário de muitos golpes de phishing vistos pelo BleepingComputer, os invasores nesta campanha gastaram tempo e esforço para construir um ataque convincente.

Além de um e-mail bem formulado, com poucos ou nenhum problema de gramática e ortografia, os agentes de ameaças usaram uma linguagem comumente encontrada em avisos de segurança.

Os invasores registraram o domínio ‘cpanel7831.com’ para fazer o scam aparecer como um autêntico comunicado do cPanel e estão usando o Amazon Simple Email Service (SES) para enviar os e-mails.

Se um destinatário deste e-mail de phishing cair no esquema e clicar em ‘Atualizar suas instalações cPanel e WHM’, ele será levado a um site que solicitou a um usuário o login com suas credenciais cPanel.

No momento, a página de destino de phishing está fora do ar e redireciona para uma pesquisa no Google pela palavra-chave ‘cpanel’.

Como esse é um golpe convincente e bem executado, não seria surpreendente se alguns usuários caíssem nele.

Se você recebeu um e-mail semelhante recentemente e inseriu suas credenciais de login no site, é altamente recomendável que você efetue login imediatamente em seu provedor de hospedagem na web e altere a senha de sua conta.

Você deve, então, realizar uma auditoria completa em seu site, pagando proteção extra para adicionar arquivos PHP estranhos que podem ser usados como backdoors. Além disso, certifique-se de examinar o arquivo .htaccess do site em busca de alterações que injetam código malicioso automaticamente em cada página da web ou redirecionam os visitantes.

Fonte: (https://www.bleepingcomputer.com/)